MCAFEE APPLICATION AND CHANGE CONTROL

←

→

Trascrizione del contenuto della pagina

Se il tuo browser non visualizza correttamente la pagina, ti preghiamo di leggere il contenuto della pagina quaggiù

SCHEDA TECNICA

McAfee Application and Change Control

Protezione completa contro modifiche non richieste o il controllo non autorizzato

di applicazioni, endpoint, server e dispositivi a funzione fissa

Di fronte alle minacce persistenti avanzate (Advanced Persistent Threats, APT) eseguite tramite Vantaggi principali

attacchi a distanza o social engineering, è sempre più difficile proteggere le aziende, il che può

Servizi di reputazione di file

portare a violazioni di sicurezza, perdite di dati e interruzioni dell'attività. Le modifiche dannose

■

e applicazioni a livello globale

possono facilmente passare inosservate, soprattutto negli ambienti server e cloud attuali, in e locale grazie McAfee Global

Threat Intelligence e McAfee Threat

costante evoluzione. Il software McAfee® Application and Change Control è la soluzione ideale Intelligence Exchange

per le aziende che non vogliono dare alcuna possibilità alle minacce avanzate persistenti. ■

Maggiore sicurezza e riduzione

dei costi di possesso grazie

McAfee® Application Control aiuta il team IT a superare di ricerca intuitiva consente agli utenti di concentrarsi al whitelisting dinamico che

in astuzia i criminali informatici e a mantenere sulle informazioni riguardanti un evento di modifica. accetta automaticamente nuovo

software aggiunto tramite fonti

produttiva e al sicuro l'azienda. Utilizzando un modello fidate definite.

La soluzione combinata McAfee Application and Change

di affidabilità dinamico, intelligence globale e locale sulla Implementazione di controlli su tutti

Control assicura l’integrità di sistema consentendo solo gli

■

reputazione, analisi comportamentale in tempo reale i dispositivi, connessi e non connessi:

accessi autorizzati ai dispositivi e bloccando gli eseguibili

e immunizzazione automatica degli endpoint, questa server, macchine virtuali, endpoint,

non autorizzati. Inoltre, controlla e previene le modifiche al dispositivi fissi come i terminali POS,

soluzione McAfee neutralizza immediatamente le minacce

file system, al registro e agli account utente. Vengono così nonché sistemi legacy.

APT, senza richiedere una gestione impegnativa di elenchi

garantiti rilevamento e protezione costanti ed efficaci in ■

Autorizzazione di nuove

o aggiornamenti delle firme.

tutta l’azienda. applicazioni in base al punteggio

dell'applicazione o tramite

Il software McAfee® Change Control blocca le modifiche

Whitelisting intelligente approvazione automatica per una

non autorizzate a file di sistema, directory e configurazioni migliore continuità aziendale.

critici, ottimizzando l'implementazione di nuove policy Previeni gli attacchi zero-day e APT bloccando l’esecuzione ■

Visibilità costante e gestione in

e misure per la conformità. Grazie a funzioni di controllo di applicazioni non autorizzate e consentendo l’esecuzione tempo reale delle modifiche ai file

dell'integrità dei file e prevenzione delle modifiche, McAfee solo di applicazioni di fiducia notoriamente legittime. critici di sistemi, configurazioni

Change Control applica le policy relative alle modifiche McAfee Application and Change Control raggruppa i file o di contenuti.

e fornisce monitoraggio ininterrotto dei sistemi critici. binari (.EXE, DLL, driver e script) all'interno dell'azienda in

Seguici

Inoltre, rileva e blocca le modifiche indesiderate apportate base ad applicazione e fornitore, li visualizza in un formato

ai sistemi su siti remoti e distribuiti. La sua interfaccia gerarchico intuitivo e li classifica in modo intelligente in

applicazioni note, sconosciute e notoriamente pericolose.

1 McAfee Application and Change ControlSCHEDA TECNICA

Implementazione del corretto stato di sicurezza separatamente, McAfee Application and Change Control Vantaggi principali (segue)

Poiché il cloud e i social network sono parte integrante aggiorna la whitelist in base alle informazioni locali sulla

degli ambienti aziendali, è essenziale una maggiore reputazione per neutralizzare le minacce all'istante. ■

Blocco delle modifiche ai file

Utilizza inoltre McAfee Threat Intelligence Exchange critici e alle chiavi di registro

flessibilità nell’accesso alle applicazioni. Ecco perché del sistema da parte di persone

McAfee Application Control offre alle aziende le tre per coordinarsi con McAfee® Advanced Threat Defense

non autorizzate.

opzioni illustrate qui di seguito per ottimizzare la propria per analizzare dinamicamente il comportamento di ■

Applicazione rigorosa delle policy

strategia di whitelisting per prevenire le minacce. applicazioni sconosciute in una sandbox e proteggere attraverso il blocco proattivo di

automaticamente tutti gli endpoint da malware modifiche indesiderate e fuori

appena rilevati. processo prima che si verifichino.

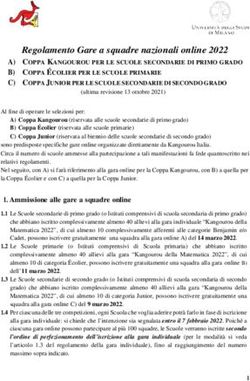

McAfee®

GTI: reputazione ePO™

dei file TIE: reputazione

Negare di default Rilevare e negare Verificare e negare dal cloud dei file in locale

Notoriamente Notoriamente

legittimo pericoloso

Autorizza l’esecuzione Autorizza l’esecuzione Autorizza l'esecuzione GTI

del software sulla base del software in base di applicazioni

di whitelist approvate alla reputazione. verificate tramite ATD: analisi

o di strumenti di test sandbox. comportamentale

aggiornamento affidabili.

VSE: file aggiunto HIPS: analisi in

Controllo e gestione dell'esecuzione alla whitelist ambiente sandbox

solo se delle comunicazioni

Protezione della memoria senza firme approvato Antivirus MAC provenienti da applicazioni

dall’antivirus sconosciute (graylist)

Figura 1. Tre modi per ottimizzare la strategia relativa alle whitelist. Figura 2. McAfee Global Threat Intelligence e McAfee Threat Intelligence

Exchange forniscono servizi di reputazione di file e applicazioni a livello

mondiale e locale per McAfee Application Control.

Una risposta completa e rapida

Il whitelisting viene potenziato grazie alle informazioni Interfaccia per i suggerimenti potente e integrata

di McAfee® Global Threat Intelligence (McAfee GTI),

La ricerca nell’inventario e i report predefiniti consentono

un'esclusiva tecnologia McAfee che traccia la reputazione

agli utenti di gestire facilmente i problemi legati alle

di file, messaggi e mittenti in tempo reale tramite milioni

vulnerabilità, conformità e sicurezza all’interno degli

di sensori sparsi in tutto il mondo. McAfee Application

ambienti e dei file legati alle applicazioni. Forniscono

Control utilizza questa conoscenza per stabilire la

informazioni utili, per esempio sulle applicazioni

reputazione dei file presenti nell'ambiente di elaborazione,

aggiunte di recente, file binari non certificati, file con

classificandoli come legittimi, pericolosi o sconosciuti.

reputazione sconosciuta e sistemi che utilizzano versioni

Quando viene distribuito insieme a McAfee® Threat software obsolete.

Intelligence Exchange, un modulo opzionale venduto

2 McAfee Application and Change ControlSCHEDA TECNICA

Inoltre, la nuova modalità Inventario di McAfee Application Aggiornamento costante dei sistemi Piattaforme supportate

and Change Control 8.3 mantiene sempre aggiornati gli È essenziale mantenere i sistemi aggiornati con le

inventari per ogni sistema/dispositivo. Ciò riduce l’utilizzo patch più recenti. Il modello di approvazione dinamica McAfee Application and

delle risorse della CPU e del sistema/del dispositivo di McAfee Application and Change Control consente Change Control:

mantenendo la conformità con le normative SWAM/CPE di aggiornare automaticamente i sistemi senza

■

8.3.x, 8.2.x, 8.1.x, 8.0.x, 7.0.x

e PCI-DSS. La modalità Inventario consente agli utenti di (sistemi operativi Windows)

compromettere la continuità aziendale. Consente

tenere traccia delle modifiche apportate nel tempo ai file e ■

6.4.x, 6.3.x (sistemi operativi basati

di mantenere aggiornati i sistemi utilizzando fonti su Linux) 6.2.x, 6.1.x (sistemi

ai file binari presenti sul dispositivo. Lo standard Common approvate: utenti, gruppi locali, certificati, processi operativi Windows e UNIX)

Platform Enumeration (CPE) permette di associare i dati e directory. McAfee Application Control evita inoltre ■

Linux

CPE del NIST con gli inventari raggruppati per la creazione che le applicazioni inserite in whitelist vengano sfruttate ■

Microsoft Windows

di whitelist e la creazione di report di conformità. tramite attacchi di buffer overflow della memoria su

Nessun impatto sulla continuità aziendale sistemi Microsoft Windows.

Per evitare interferenze con la continuità aziendale, Prevenzione delle modifiche e controllo

le nuove applicazioni vengono autorizzate in automatico dell’integrità

sulla base della reputazione dell'applicazione. Per le Spesso il rischio di deviazioni di configurazione e la

applicazioni sconosciute, un'interfaccia di suggerimenti mancanza di visibilità su chi ha apportato le modifiche

consiglia le nuove policy aggiornate sulla base dei può portare a violazioni di sicurezza, perdita di dati

percorsi di esecuzione a livello di endpoint. Si tratta di o guasti. McAfee Application and Change Control permette

un modo eccellente per gestire le eccezioni generate di bloccare o limitare qualsiasi tentativo di apportare

dalle applicazioni bloccate. Dopo aver analizzato modifiche non conforme alle policy definite al sistema/

le eccezioni e i dettagli dell'applicazione bloccata, dispositivo. Ogni tentativo di modifica viene registrato per

semplicemente provvede ad approvare ed inserire garantire visibilità in tempo reale sugli eventi di modifica.

in whitelist il file o lo ignora per bloccare l'applicazione. Il modulo controller di sistema gestisce le comunicazioni

Partecipazione attiva degli utenti tra il controller di sistema e gli agent.

Per le applicazioni sconosciute, McAfee Application Controllo avanzato dell'integrità dei file

and Change Control spiega agli utenti perché l’accesso McAfee Application and Change Control consente

alle applicazioni non autorizzate è bloccato e consente l’implementazione del software di controllo

loro di intervenire per farle autorizzare tramite auto- dell’integrità dei file in tempo reale e la convalida della

approvazioni o richieste di approvazione. conformità PCI-DSS in modo efficiente ed economico.

3 McAfee Application and Change ControlSCHEDA TECNICA

Il modulo di controllo dell’integrità dei file di McAfee Prevenzione delle interruzioni dovute

Application and Change Control risponde a domande a modifiche non pianificate

critiche (chi, quando, cosa e perché) fornendo all’utente McAfee Change Control permette al personale IT di

l’ora della modifica, il nome del programma e i dati risolvere facilmente gli incidenti, automatizzare i controlli

del file o del registro interessati, in un unico luogo per la conformità con le normative e prevenire le

e in tempo reale. Inoltre, aiuta a identificare le cause interruzioni legate alle modifiche. Inoltre, elimina la

alla radice quando si cerca di risolvere i problemi in caso necessità di policy per la conformità manuali, propense

di un'interruzione dell'attività. all'errore e che richiedono un elevato impiego di risorse

Tracciamento delle modifiche ai contenuti che spesso sono associate ai mandati Sarbanes-

Oxley (SOX). McAfee Application and Change Control

McAfee Change Control permette al team IT di tenere

permette agli utenti di creare una struttura di controllo

traccia delle modifiche dei contenuti e degli attributi del

IT automatizzata in cui tutte le informazioni richieste

file. Le modifiche ai contenuti dei file possono essere

per verificare la conformità sono disponibili in un

visualizzate e confrontate fianco a fianco per verificare

unico sistema di reportistica. Le modifiche contrarie

cosa è stato aggiunto, cancellato o modificato. È possibile

alle autorizzazioni possono essere convalidate

configurare i filtri di inclusione/esclusione in modo che

automaticamente. Le correzioni di emergenza e altre

vengano acquisite solo le modifiche rilevanti processabili.

modifiche fuori processo vengono documentate

Le modifiche ai sistemi e ai dispositivi possono essere

e riconciliate automaticamente per verifiche più semplici.

limitate anche in base a utenti, gruppi di utenti locali,

applicazioni, certificati e/o servizi web. Possono anche Gestione centralizzata di sicurezza e conformità

essere limitate a orari e date specifiche (per esempio Il software McAfee® ePolicy Orchestrator® (McAfee ePO™)

gli aggiornamenti di Windows possono essere applicati consolida e centralizza la gestione, fornendo una visione

sono tra le 2:00 e le 4:00 del mattino di martedì). Inoltre, globale della sicurezza dell'azienda. Questa premiata

speciali meccanismi di avviso segnalano immediatamente piattaforma integra McAfee Application and Change

al team IT le modifiche critiche, in modo da prevenire Control con McAfee® Host Intrusion Prevention e altri

interruzioni legate alla configurazione, una best prodotti di sicurezza McAfee, tra cui prodotti antimalware

practice raccomandate da ITIL (Information Technology per il blacklisting. Inoltre, l'installazione e l'aggiornamento

Infrastructure Library). Vengono forniti inoltre i moduli della distribuzione di McAfee Application Control possono

Qualified Security Assessor (QSA) per una semplice essere effettuati in un solo passaggio anche da Microsoft

reportistica PCI. System Center. Nuovi profili possono essere attivati

in qualsiasi momento per aumentare la protezione,

dal semplice monitoraggio all'applicazione ultrasicura.

4 McAfee Application and Change ControlSCHEDA TECNICA

Passi successivi Ulteriori informazioni

Impedisci efficacemente l’esecuzione di applicazioni

non autorizzate che potrebbero mettere a repentaglio Per maggiori informazioni, consulta

la nostra Guida agli ambienti

i dati e adotta un approccio sistematico per controllare

supportati—KB87944.

e prevenire le modifiche al file system, al registro

e agli account utente. McAfee Application and Change

Control assicura l’integrità del sistema autorizzando

esplicitamente l’accesso ai dispositivi e bloccando

gli eseguibili non autorizzati.

Per maggiori informazioni, visita www.mcafee.com/it/

products/application-control.aspx o chiamaci al numero

+39 02554171.

Via Fantoli, 7 McAfee, il logo McAfee, ePolicy Orchestrator e McAfee ePO sono marchi registrati o marchi di McAfee, LLC o sue filiali negli Stati Uniti e in altri Paesi.

20138 Milano Altri marchi e denominazioni potrebbero essere rivendicati come proprietà di terzi. Copyright © 2020 McAfee, LLC. 4443_0320

Italy MARZO 2020

(+39) 02 554171

www.mcafee.com/it

5 McAfee Application and Change ControlPuoi anche leggere