Prof. Andrea Ferraresso Consulente Informatico, formatore - Cybersicurezza e privacy IISS Lombardo Radice Bojano (CB)

←

→

Trascrizione del contenuto della pagina

Se il tuo browser non visualizza correttamente la pagina, ti preghiamo di leggere il contenuto della pagina quaggiù

DeA Formazione

Cybersicurezza e privacy

IISS Lombardo Radice

Bojano (CB)

Prof. Andrea Ferraresso

Consulente Informatico, formatore

sui temi del digitaleAndrea Ferraresso Autore e formatore di De Agostini Scuola. Coding / Robotica / Tecnologia. Dal 2014 CoderDojo Fossò - Venezia @ Ca’ Foscari. Consulente informatico. Socio Federprivacy.

Che fortuna, c’è una Wi-Fi libera! L’utilizzo della connessione Wi-Fi è in qualche maniera prioritario nei nostri dispositivi mobili. Significa che se il Wi-Fi è attivo e c’è un connessione utilizzabile, i dati di Whatsapp, Telegram, Skype, Facebook, i browser web ecc. passano attraverso il Wi-Fi.

E se fosse una Wi-Fi “trappola”? Potrebbe funzionare così: • L’utente è spinto a collegarsi al Wi-Fi gratuito, di solito senza password e senza alcuna registrazione; • Tutti i dati che l’utente genera vengono intercettati e salvati. • I pacchetti di dati possono essere poi analizzati i pacchetti e decriptati con sistemi di calcolo in cloud; • Il sistema è piuttosto economico economico.

Non serve un computer “perfomante” Tutti i dati così carpiti possono essere inviati, attraverso la rete internet, verso altri elaboratori più adatti, per essere analizzati ed eventualmente decriptati. Per elaboratori più adatti si intendono anche servizi in cloud presi in affitto per il tempo necessario, quindi l’investimento è minimo, se dovesse servire.

Wireshark È un software gratuito e open sorcue che consente di “vedere” i pacchetti che transitano in una rete e quindi anche di “catturarli” per poterli analizzare in seguito, con più calma. https://www.wireshark.org/

Intercettazione su rete cablata Esistono dispositivi capaci di carpire i dati che transitano attraverso una rete cablata composta da cavi in rame) o fibra.

Principio di funzionamento - 1 Installati in una rete locale, questi dispositivi permettono di bypassare il firewall e quindi inviare, in maniera quasi invisibile, i dati all’esterno (anche via wireless). Questa tecnica permette lo spionaggio industriale.

Principio di funzionamento - 2 I più evoluti utilizzano connessioni di telefonia mobile per spedire i pacchetti: il “cellulare” può essere ridotto a un micro trasmettitore, non più grande della presa di rete. Possono essere facilmente occultati: non solo nelle stanze server, ma anche dietro una stampante o qualche presa di derivazione.

24 Cenni su backup e

restore dei datiDefinizione Backup come copia di riserva dei dati da tenere a disposizione in caso di modifica errata, danneggiamento… ecc. Eventi che possono essere accidentali, colposi, dolosi… Backup come processo di recupero di un disastro (disaster ricovery).

Copia dei dati dei dispositivi Il concetto di “backup” può essere associato a qualsiasi dispositivo che elabori dati, quindi computer, notebook, tablet, smartphone, navigatori satellitari… Non dobbiamo pensare solo ai dati personali, ma anche, ad esempio, ai file di configurazione, oppure ai codici dei programmi applicativi. Tutto può/deve essere “copiato” a seconda dei casi.

Il valore dei dati I dati sono la parte più importante del computer. Hardware e software hanno costi sempre più in picchiata o comunque sostenibili. I dati vengono raccolti faticosamente nel corso spesso di anni. In molti casi sarebbe impossibile raccoglierli nuovamente. Quindi è giusto investire nei backup.

I dati persi sono recuperabili?

Se il guasto è “meccanico”, il recupero può essere

impossibile o estremamente costo (e comunque

molto probabilmente parziale).

Foto di Слава Вольгин da PixabayIl valore dei dati I dati sono la parte più importante del computer. Hardware e software hanno costi sempre più in picchiata o comunque sostenibili. I dati vengono raccolti faticosamente nel corso spesso di anni. In molti casi sarebbe impossibile raccoglierli nuovamente.

La Giornata mondiale del backup Esiste anche questa! Il giorno è il 31 marzo. https://www.worldbackupday.com/en/

Backup semplice Uso un disco fisso esterno (USB o connesso in rete). Ovviamente se siamo in giro per il mondo, il backup avverrà solo quando torniamo a casa e colleghiamo il computer al disco fisso o alla rete. Ci sono poi altri possibili problemi (furto, smarrimento del device ecc.)

Servono delle procedure E bisogna seguirle! Foto di janjf93 da Pixabay

NAS - Network Attached Storage Memoria di massa collegata alla rete (quindi vari computer possono accedervi).

Backup che sfrutta il cloud

È un servizio offerto da terzi, in varie forme.

Foto di Nikin da PixabayImpostazione del backup Tramite apposito software possiamo decidere: • frequenza dei backup (e orario di esecuzione); • che cosa copiare (più facile se di dati sono sul server, più difficile sei sono sparsi ovunque…); • rotazione dei backup; • tipo di backup; • ecc.

I backup possono anche essere criptati

Buon soluzione in caso si smarrimento o furto del

supporto ecc. Oppure se il backup sono ospitati in

server di altri (cloud)…

Foto di Clker-Free-Vector-Images da PixabayPiù backup in contemporanea

Backup doppi, in posti anche lontani.

Foto di 200 Degrees da PixabayBackup incrementale Nei backup successivi al primo vengono copiati solo i file nuovi e quelli modificati. Questo metodo riduce lo spazio necessario (e la banda se il backup avviene via rete). NB: esiste anche in backup differenziale che è leggermente differente, ma non non lo spiego!

Backup e ramsonware In caso di attacco (riuscito) tramite ramsonware, la soluzione più rapida è avere il backup di tutto. Ma i criminali informatici lo sanno e proprio per questo motivo i ramsonware cercano di di colpire anche le cartelle condivise e i NAS, dove sono abbastanza sicuri di trovare le copie di sicurezza dei vari file.

Software di backup avanzati Analizzano, sfruttando tecniche di intelligenza artificiale il comportamento delle applicazioni che utilizzano tecniche di crittografia. Utilizzano account utente che hanno solo diritti di accesso limitati. Sono in grado di creare “istantanee” di una cartella o di singoli file ecc.

Restore dei dati Ripristino dei dati partendo da una copia di sicurezza. Si tratta di un’operazione delicata, spesso gestita dallo stesso software di backup. Servono prove periodiche (per evitare di trovarsi con software obsoleto)!

Serve un piano, prima Qualsiasi operazione di disaster ricovery (come il restore dei dati) dovrebbe essere eseguita seguendo una procedura messa a punto nei periodi tranquilli. Foto di Clker-Free-Vector-Images da Pixabay

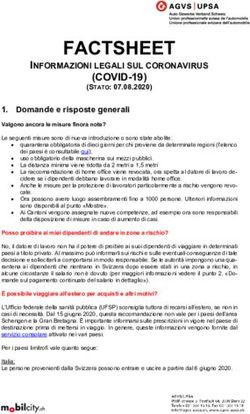

25 Telelavoro e

smarworkingDifferenza tra telelavoro e smartworking Il telelavoro in breve: lavoro da caso o altro luogo ma è come se fossi in ufficio. Lo smart working (lavoro agile) in breve: lavoro con orari flessibili e sede flessibile. L’obiettivo è il risultato. In entrambi i casi l’informatica è fondamentale. Lo smart working può essere visto come l’evoluzione del telelavoro.

Differenza tra telelavoro e smartworking La definizione di smart working è contenuta nella Legge n. 81/2017, che pone l'accento sulla flessibilità organizzativa, sulla volontarietà delle parti che sottoscrivono l’accordo individuale e sull'utilizzo di strumentazioni che consentano di lavorare da remoto (come ad esempio: pc portatili, tablet e smartphone). https://www.gazzettaufficiale.it/eli/id/ 2017/06/13/17G00096/sg

Legge n. 81/2017 - Art. 18 Comma 2: Il datore di lavoro è responsabile della sicurezza e del buon funzionamento degli strumenti tecnologici assegnati al lavoratore per lo svolgimento dell'attività lavorativa. Quindi sembra proprio che parliamo, per esempio, del notebook aziendale.

Smart working e dispositivi personali In caso di smart working i dipendenti possono o comunque si trovano nelle condizioni di usare dispositivi personali (BYOD). L'articolo 32 del GPRD “[...] b) la capacità di assicurare su base permanente la riservatezza, l'integrità, la disponibilità e la resilienza dei sistemi e dei servizi di trattamento; […]” può essere facilmente rispettato?

Che fare? (Esempi) Stilare una una policy sulle modalità di utilizzo del BYOD (es. obbligo di usare un sistema di cifratura per i dati di pertinenza dell’azienda). Consegnare ai dipendenti un’informativa sulle eventuali modalità di monitoraggio del proprio dispositivo. Formare i dipendenti.

26 Firewall, un breve

approfondimentoFirewall opensource Uno dei sistemi operativi più potenti in questo campo è OpenBSD. https://www.openbsd.org/

Sistemi operativi / firewall Esistono dei sistemi operativi / firewall, sempre gratuiti e open source, che possono essere installati su computer desktop o su macchine dedicate (es. miniPC).

OPNsense Es.OPNsens: https://opnsense.org/

27 Electronic Frontier

FoundationChi si batte per la privacy in rete? - 1 Electronic Frontier Foundation è un’organizzazione internazionale senza scopo di lucro fondata ne 1990 e con sede in San Francisco. Tra i fondatori troviamo l’informatico Mitch Kapor, il programmatore di Lotus 1-2-3.

Chi si batte per la privacy in rete? - 2 Tra gli scopi della EFF c’è l'educazione a una migliore comprensione delle questioni inerenti alle telecomunicazioni libere e aperte e ai temi delle libertà civili collegati alla rapida rivoluzione informatica in corso. https://www.eff.org/

Chi si batte per la privacy in rete? - 3 Nel sito della EFF ci sono interessanti spunti (in inglese) su temi quali privacy e sicurezza. https://www.eff.org/issues/privacy

28 Cenni sul parental

controlChe cos’è? L’uHlizzo dei disposiHvi mobili, smartphone e tablet, da parte dei bambini e degli adolescenH è un tema caldo di cui si diba€e molto. Alcuni degli interroga•vi che ci si pone sono: • È necessario controllare ed, eventualmente, limitare l’uso di disposi•vi mobili? • Che strumenH abbiamo a disposizione?

Alcune considerazioni - 1 Secondo uno studio del 2018 di Save The Children “Ragazze e digitale tra opportunità e rischi”: • i minori fanno un uso molto intenso e frequente dei disposi•vi mobili; • i rischi che i ragazzi percepiscono dell’u•lizzo di tablet e smartphone sono bassi o molto bassi.

Alcune considerazioni - 2 Le nuove tecnologie sono artefa‚ cogni•vi estremamente poten• e u•li, ma se vengono u•lizza• in maniera scorre€a o eccessiva possono causare problemi ed esporre i ragazzi a rischi anche notevoli. Tra gli altri: fur• di iden•tà, abusi sessuali, stalking digitale, truffe online e cyberbullismo.

Definizione Il parental control (de€o anche controllo genitoriale o filtro famiglia) è una funzionalità so„ware che perme€e ad un adulto di monitorare, limitare o bloccare l’accesso a determinate a‚vità da parte di un minore.

Funzionamento I sistemi di parental control ges•scono i disposi•vi mobili in maniera: • qualitaHva: cosa posso o non posso fare in base alla •pologia (es. si• web, giochi, social network, ecc.); • quanHtaHva: per quanto tempo posso disporre di determinate app (es. le ore su YouTube, TikTok, Fortnite, ecc.).

Parental control in iOS

Creare un account

Tempo di utilizzo

Aggiungere un account

Limitazioni app - 1

Limitazioni app - 2

App consentite

Restrizione contenuti

Restrizione contenuti

Google Family Link h€ps://families.google.com/intl/it/ familylink/

29 Navigate in…

privacyDuckDuckGo h€ps://duckduckgo.com/

Tor h€ps://www.torproject.org/

30 Conclusioni

Prevenzione e ripristino La cybersecurity si basa su tue aspe‚ principali: • prevenzione (lavorare affinché i disastri non accadano); • riprisHno (ripris•nare i disastri).

SPAZIO ALLE DOMANDE Scrivi i tuoi quesiti al relatore nella sezione domande (sulla destra)

Grazie!

corsi@deascuola.it

blog.deascuola.it formazione.deascuola.it

/DeAScuola @DeAScuola deascuolaPuoi anche leggere